近期360安全卫士收到多例用户反馈服务器中了勒索病毒事件,通过技术人员分析确定这些服务器均是被勒索病毒攻击导致。此类攻击大多利用弱口令漏洞、系统漏洞等方式获得远程登录用户名和密码,之后通过RDP(远程桌面协议)远程登录目标服务器并运行勒索病毒程序。

“黑客”一旦能够成功登录服务器,就可以在服务器上为所欲为。即使服务器上安装了安全软件,也有可能会被黑客第一时间手动退出,以便于后续投毒勒索。

远程爆破简单举例

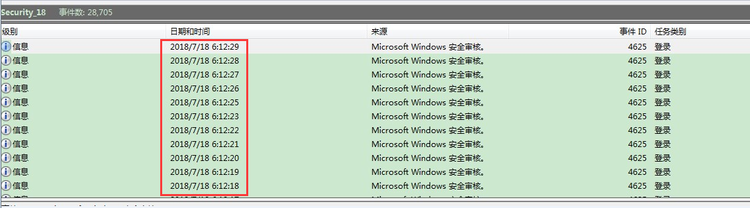

以某公司的服务器为例,通过系统安全日志可以看到,该服务器平均每隔几秒就会被尝试通过RDP协议爆破一次,直到最后爆破成功“黑客”登录服务器作案

如何防止主机或服务器被恶意远程爆破(划重点,认真看!!!)

方案1:使用高强度登录密码,避免使用弱口令密码,并定期更换密码

- 高强度密码:8位以上,采用大写字母+小写小写+数字+符号(举例:HanL936582@!#¥@)

- 不要使用弱口令密码:顾名思义弱口令就是没有严格和准确的定义,通常认为容易被别人猜测到或被破解工具破解的口令均为弱口令(举例:123456;abcdefg;admin)

- 定期更换密码:正常系统登录口令需要在3-6个月之内更换一次密码

- 另外如果组织内有多个服务器一定不要使用相同的密码,这样如果一台服务器沦陷其他服务器也会中毒

- 尽量不要开启DMZ主机或桌面映射功能,避免电脑IP爆漏在公网

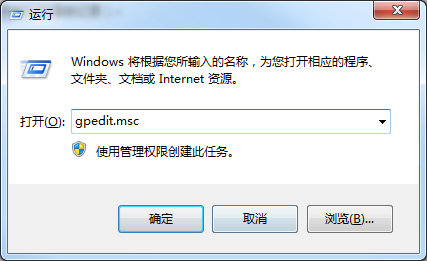

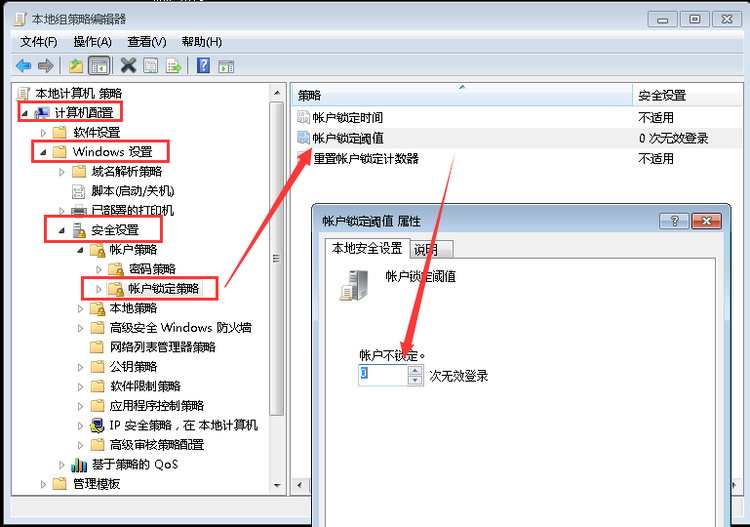

方案2:通过组策略强制使用密码策略,对错误次数达到一定次数时进行阻止

1、win+r打开运行,输入gpedit.msc

2、 计算机设置—Windows设置—安全设置—账户策略—账户锁定策略”,然后到右侧窗格中的“账户锁定阈值”项,这里可以设置用户账户被锁定的登录尝试失败的次数,该值在0到999之间,默认为0表示登录次数不受限制,我们可以改为3或10。(设置完成后,还可以设置账户锁定的时间)

3、修改后需要注意:当某一用户尝试登录系统输入错误密码的次数达到一定阈值即自动将该账户锁定,在账户锁定期满之前,该用户将不可使用,除非管理员手动解除锁定。

方案3:关闭不必要的端口,如:445、135,139等,对3389端口可进行白名单配置,只允许白名单内的ip连接登陆

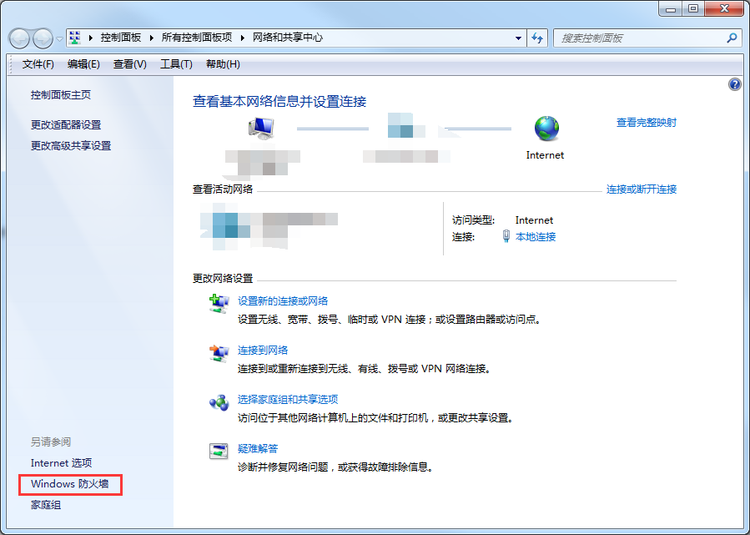

1、首先右击任务栏网络图标,选择“打开网络和共享中心”在网络和共享中心中点击左下角“Windows防火墙”

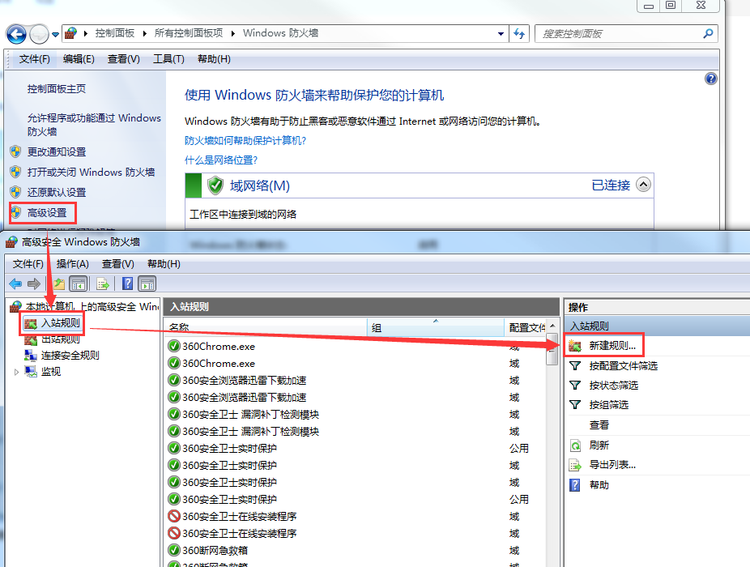

2、在Windows防火墙中点击“高级设置”,点击左上角“入站规则”,然后再选右上角新建规则

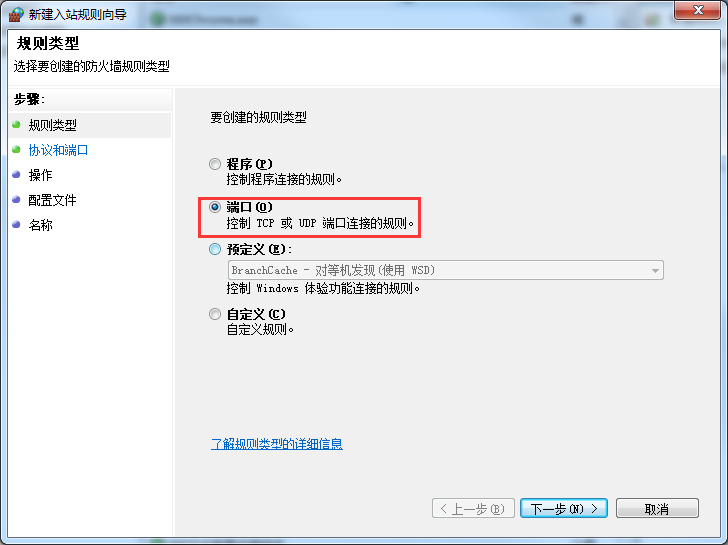

3、规则类型点击端口,选择下一步

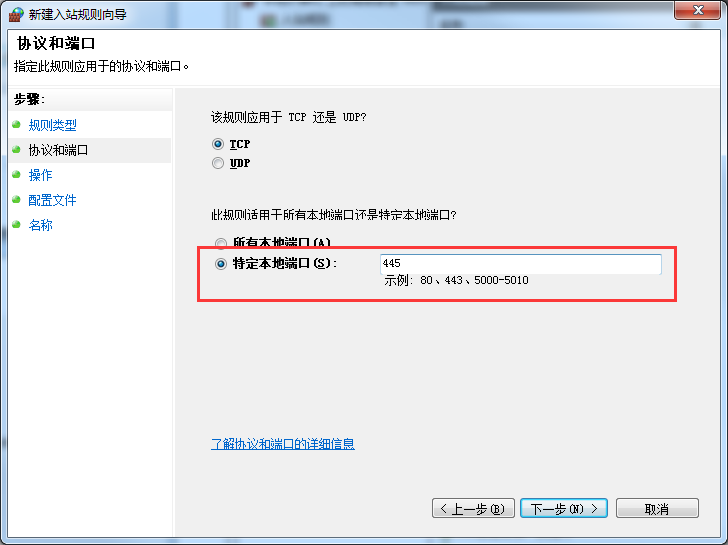

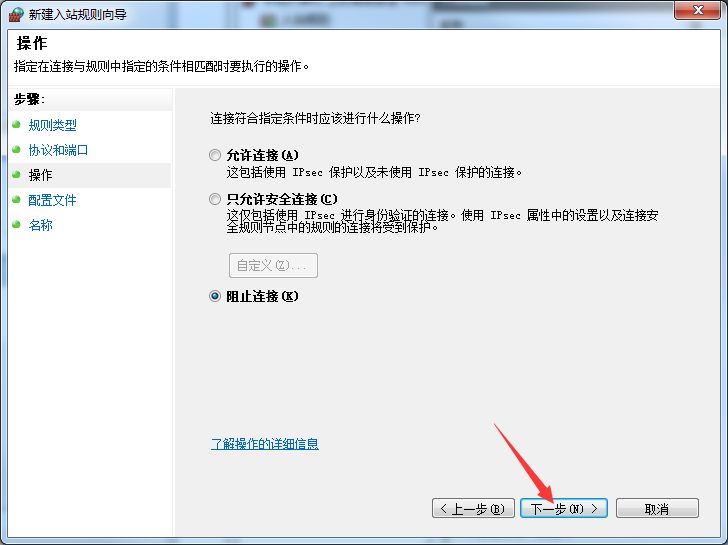

4、在“特定本地端口”中输入“445”,点击进入下一步, 然后在操作中选择“阻止连接”,点击进入下一步

5、点击进入下一步,点击完成至此即完成了对445端口的关闭,同样其他端口也可以使用相同的方法禁用

小结:

通过以上3种方法,均可有效防护服务器被远程攻击问题,如果担心自己或公司的电脑攻击那就赶紧按照以上几种方法进行手动设置防护吧

安全提醒

360安全专家提醒广大用户、网管、服务器管理人员,不要点击来历不明的邮件附件,使用360安全卫士或系统Windows Update修复系统或第三方软件中存在的安全漏洞,采用高强度、无规律密码并定期更改电脑密码,对重要文件和数据(数据库等数据)进行定期非本地备份,在电脑上安装360安全卫士,开启黑客安全防护+防黑加固功能对“黑客”攻击进行有效防护